BitMEX 揭开了 Lazarus 集团黑客攻击未遂事件的神秘面纱,揭露了长期与朝鲜网络战部队有关联的这个团体所犯下的粗心大意的错误。

根据 BitMEX 周五发布的博客文章,该团队现已建立内部监控系统,以监视更多感染并可能发现未来的操作安全错误。

整个事情开始于BitMEX有人在 LinkedIn 上联系了一名员工,提议他从事虚假NFT市场项目,但该提议与 Lazarus 使用的已知网络钓鱼策略相符,因此该员工立即举报,并开始全面调查。

BitMEX 的安全团队访问了攻击者共享的 GitHub 代码库,其中包含一个 Next.js/React 项目。但其中隐藏着一些代码,旨在让员工在不知情的情况下在其系统上执行恶意负载。团队没有运行这些代码,而是直接进行了分析。

BitMEX 剖析恶意软件,发现 Lazarus 指纹

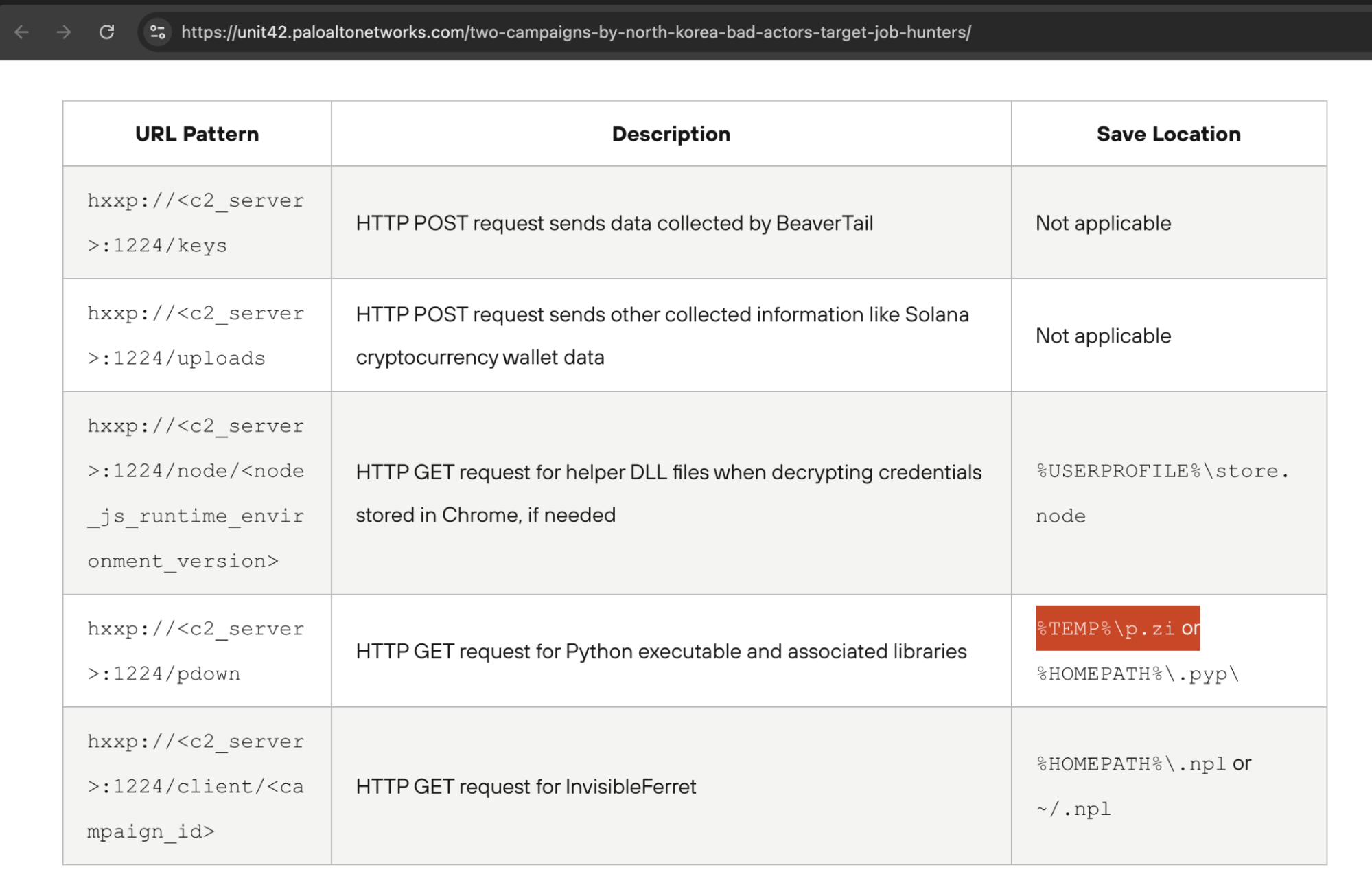

BitMEX 工程师在代码库中搜索了“eval”一词,这是恶意软件中常见的危险信号。其中一行代码被注释掉了,但仍然暴露了其意图。如果该代码处于活动状态,它会访问“hxxp://regioncheck[.]net/api/user/thirdcookie/v3/726”来获取 cookie 并执行。该域名此前已被 Palo Alto Networks 的 Unit 42 团队关联到 Lazarus,该团队多年来一直在追踪朝鲜的网络活动。

另一行曾是活跃。它向“hxxp://fashdefi[.]store:6168/defy/v5”发送了请求并执行了响应。BitMEX 手动获取了该 JavaScript 代码,发现它被严重混淆。据报道,该团队使用反混淆代码工具 webcrack 剥离了这些混淆层。最终输出结果比较混乱,但可读性尚可,因为它看起来像是三个不同的脚本合并成了一个。

代码的一部分包含 Chrome 扩展程序的标识符,这通常指向窃取凭证的恶意软件。其中一个字符串 p.zi 看起来像是 BeaverTail 活动中使用的旧版 Lazarus 恶意软件,该活动此前已被 Unit 42 记录。由于 BeaverTail 组件已公开,BitMEX 决定不再对其进行分析。

相反,他们专注于另一个发现:连接到 Supabase 实例的代码。Supabase 是一个面向开发者的后端平台,有点像 Firebase。问题是什么?Lazarus 开发者没有锁定它。当 BitMEX 测试它时,他们能够直接访问数据库——无需登录,没有任何保护。

黑客暴露受感染的设备日志和他们自己的 IP

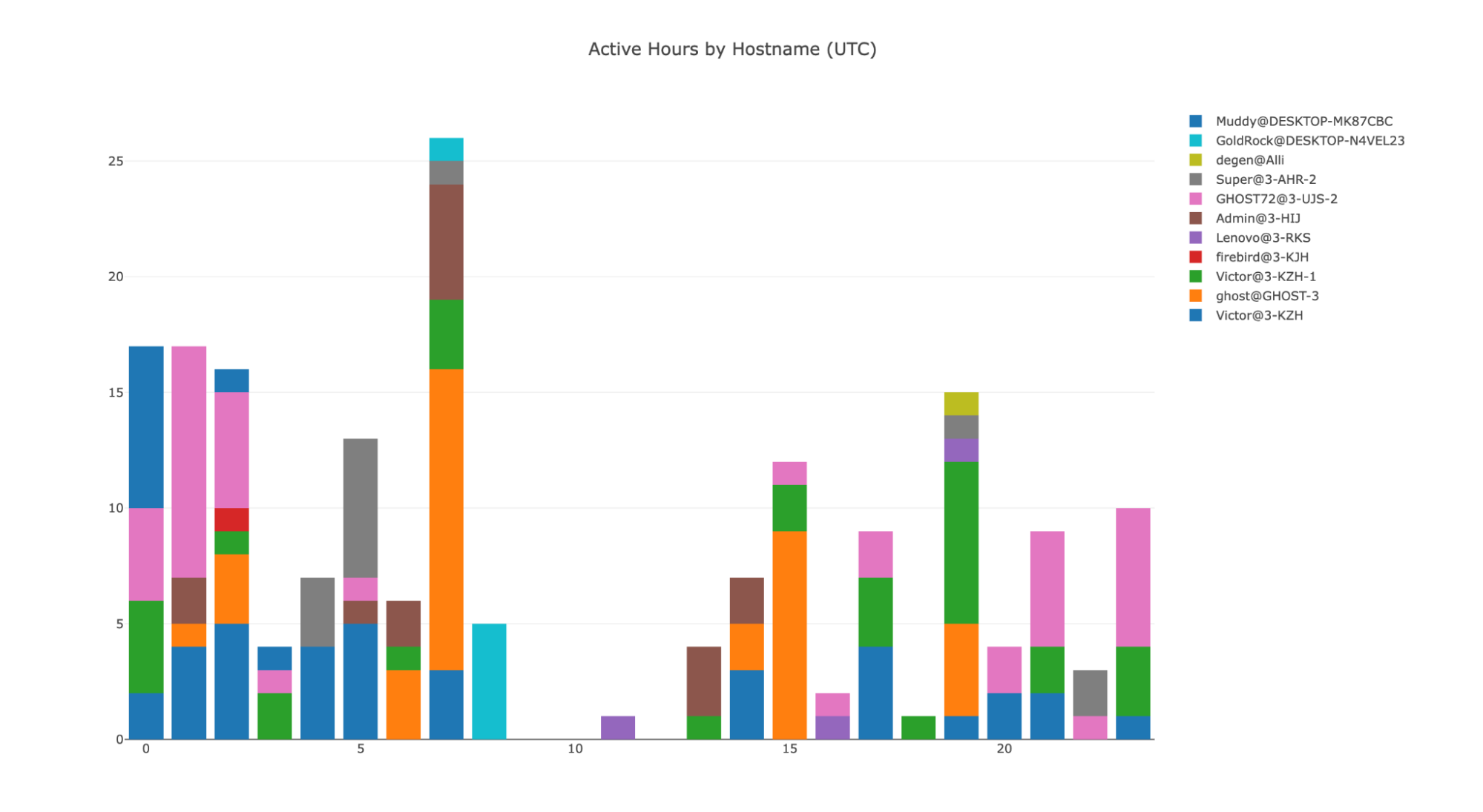

Supabase 数据库包含 37 台受感染机器的日志。每条日志都包含用户名、主机名、操作系统、IP 地址、地理位置和时间戳。BitMEX 注意到了一些规律——一些设备重复出现,这使得它们很可能是开发或测试机器。大多数主机名的命名格式遵循 3-XXX 结构。

许多 IP 地址来自 VPN 提供商。一位名为“Victor”的用户经常使用 Touch VPN 连接。另一位名为“GHOST72”的用户则使用了 Astrill VPN。但 Victor 搞砸了。链接到他的一个条目使用了不同的 IP 地址——223.104.144.97,这是中国移动位于中国嘉兴的住宅 IP 地址。这并非 VPN 服务。这很可能是 Lazarus 运营者的真实 IP 地址。BitMEX 将此标记为重大操作故障。

BitMEX 随后构建了一个工具来持续 ping Supabase 数据库。自 5 月 14 日以来,该工具已从数据库中收集了 856 条条目,这些条目可追溯到 3 月 31 日。其中有 174 个独特的用户名和主机名组合。该系统现在持续运行,以查找新的感染或攻击者的更多错误。

通过检查时间戳,BitMEX 发现 Lazarus 的活动在 UTC 时间上午 8 点到下午 1 点之间减少,也就是平壤时间下午 5 点到晚上 10 点。这符合其结构化的工作时间表,进一步证明该组织并非一群自由职业的黑客,而是一个有组织的团队。

安全团队确认 Lazarus 模式及内部分裂

Lazarus 集团以社会工程攻击闻名。在 Bybit 数据泄露等早期事件中,他们曾诱骗 Safe Wallet 的一名员工运行恶意文件,从而获得初始访问权限。

然后,该团队的另一部分接管了该账户,访问了 AWS 环境,并修改了前端代码,从冷钱包中窃取加密货币。BitMEX 表示,这种模式表明该组织可能分成了多个小组——一些小组进行基本的网络钓鱼攻击,另一些小组在获得访问权限后进行高级入侵。

BitMEX 写道:“过去几年里,该组织似乎已经分裂成多个子组织,这些子组织的技术水平并不一定相同。” 安全团队表示,此次攻击活动也遵循了同样的模式。LinkedIn 上最初的信息很简单,GitHub 代码库也比较业余。

但后漏洞利用脚本展现出更高的技巧,显然是由经验丰富的人编写的。在对恶意软件进行反混淆后,BitMEX 能够提取攻击指标 (IoC) 并将其输入到其内部系统中。

他们重命名了变量,清理了脚本,并遵循了它的工作原理。代码的早期部分是新的,而且据说将系统数据(用户名、IP 等)直接发送到 Supabase,使任何找到开放数据库的人都可以轻松进行跟踪。

BitMEX 还识别了开发过程中使用的机器。例如,Victor@3-KZH 使用了 Touch VPN 和中国移动。GHOST72@3-UJS-2 和 Super@3-AHR-2 等其他机器则使用了 Astrill、Zoog 和 Hotspot Shield。日志甚至显示了 Admin@3-HIJ、Lenovo@3-RKS、GoldRock@DESKTOP-N4VEL23 和 Muddy@DESKTOP-MK87CBC 等用户账户。这些很可能是攻击者设置的测试环境。

Cryptopolitan Academy:想在 2025 年实现财富增值吗?欢迎参加我们即将推出的网络课程,学习如何利用 DeFi 实现增值。保存您的位置

No comments yet